Компьютерный вирус — это вредоносная программа, созданная специально для получения доступа к компьютеру без разрешения его владельца. Такие программы в основном написаны для кражи или уничтожения компьютерных данных.

Большинство систем улавливают вирусы из-за программных ошибок, уязвимости операционных систем и плохих мер безопасности. По данным AV-Test, независимой организации, которая анализирует и оценивает антивирусное программное обеспечение и программное обеспечение для обеспечения безопасности, каждый день обнаруживается около 560 000 новых вредоносных программ.

Существуют различные типы компьютерных вирусов, которые можно разделить на категории в зависимости от их происхождения, возможностей распространения, места хранения, файлов, которые они заражают, и разрушительного характера. Давайте копнем глубже и посмотрим, как на самом деле работают эти вирусы.

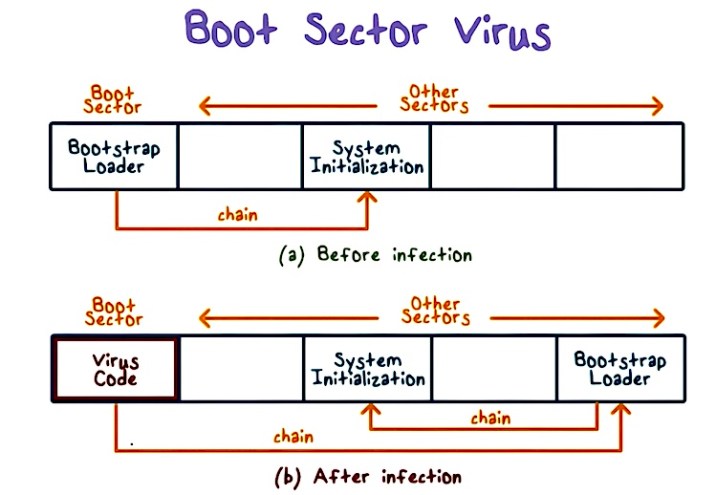

1. Вирус загрузочного сектора

Может повлиять на: Любой файл после попадания в основную память.

Вирус загрузочного сектора заражает главную загрузочную запись (MBR) устройства хранения. Любой носитель, загрузочный или нет, может вызвать этот вирус. Эти вирусы внедряют свой код в таблицу разделов жесткого диска. Затем он попадает в основную память после перезагрузки компьютера.

Общие проблемы, которые могут возникнуть после заражения, включают проблемы с загрузкой, нестабильную работу системы и невозможность найти жесткие диски.

Поскольку вирус загрузочного сектора может зашифровать загрузочный сектор, его может быть сложно удалить. В большинстве случаев пользователи даже не подозревают, что были заражены вирусом, пока не просканируют систему с помощью антивирусной программы.

Однако этот тип вирусов стал редкостью после упадка дискет. Современные операционные системы поставляются со встроенной защитой загрузочного сектора, что затрудняет поиск MBR.

Защита: убедитесь, что используемый диск защищен от записи. Не запускайте / не перезагружайте компьютер с подключенными неизвестными внешними дисками.

2. Вирус прямого действия

Пример: VCL.428, созданный Лабораторией конструирования вирусов.

Может влиять на: Все расширения файлов .exe и .com.

Вирус прямого действия быстро попадает в основную память, заражает все программы / файлы / папки, указанные в пути Autoexec.bat, а затем удаляет себя. Он также может уничтожить данные, хранящиеся на жестком диске или USB-накопителе, подключенном к компьютеру.

Обычно они распространяются при выполнении файла, в котором они содержатся. Пока вы не запускаете и не открываете файл, он не должен распространяться на другие части вашего устройства или сети.

Хотя эти вирусы находятся в корневом каталоге жесткого диска, они могут менять местоположение при каждом запуске. Во многих случаях они не удаляют системные файлы, но снижают общую производительность системы.

Защита: используйте антивирусный сканер. Вирус прямого действия легко обнаружить, и все зараженные файлы можно полностью восстановить.

3. Перезаписать вирус

Примеры: Grog.377, Grog.202 / 456, Way, Loveletter

Может повлиять на: Любой файл.

Перезаписывать вирусы очень опасно. Они затронули широкий спектр операционных систем, включая Windows, DOS, Macintosh и Linux. Они просто удаляют данные (частично или полностью) и заменяют исходный код своим.

Они заменяют содержимое файла без изменения его размера. И как только файл заражен, его невозможно восстановить, и вы потеряете все данные.

Кроме того, этот тип вируса может не только сделать приложения неработоспособными, но также зашифровать и украсть ваши данные при выполнении.

Хотя они были очень эффективны, злоумышленники больше не используют перезаписывающие вирусы. Они стремятся соблазнить пользователей подлинными троянскими конями и распространять вредоносный код по электронной почте.

Защита: единственный способ избавиться от этого вируса — удалить все зараженные файлы, поэтому лучше обновлять антивирусную программу, особенно если вы используете Windows.

4. Вирус веб-скриптов

Примеры: DDoS, JS.fornight

Может повлиять на: любую веб-страницу путем внедрения скрытого кода в файл верхнего, нижнего или корневого доступа.

Вирус веб-сценариев нарушает безопасность веб-браузера, позволяя злоумышленникам внедрять клиентские сценарии на веб-страницу. Он распространяется намного быстрее, чем другие обычные вирусы.

Когда он нарушает безопасность веб-браузера, он внедряет вредоносный код, чтобы изменить некоторые настройки и захватить браузер. Обычно он распространяется с помощью зараженной рекламы, всплывающей на веб-страницах.

Вирусы веб-сценариев в основном нацелены на сайты социальных сетей. Некоторые из них достаточно мощны, чтобы рассылать спам-сообщения и инициировать опасные атаки, такие как DDoS-атаки, чтобы сервер не отвечал или работал до смешного медленно.

Их можно разделить на две группы:

- Постоянный вирус веб-скриптов : может выдавать себя за пользователя и причинить большой ущерб.

- Непостоянный вирус веб-скриптов : атакует пользователя, не будучи замеченным. Он работает в фоновом режиме и навсегда остается скрытым от пользователя.

Защита: используйте инструменты удаления вредоносных программ в Windows, отключите сценарии, используйте защиту файлов cookie или установите программное обеспечение для защиты в реальном времени для веб-браузера.

5. Каталог вирусов

Пример: Dir-2

Может повлиять на: всю программу в каталоге

Вирус каталога (также известный как вирус кластера) заражает файл, изменяя информацию каталога DOS. Он изменяет DOS таким образом, что указывает на код вируса, а не на исходную программу.

В частности, этот вирус внедряет вредоносный код в кластер и помечает его как выделенный в FAT. Затем он сохраняет первый кластер и использует его для определения других кластеров, связанных с файлом, который он хочет заразить следующим.

Когда вы запускаете программу, DOS загружает и выполняет код вируса перед запуском реального программного кода. Другими словами, вы неосознанно запускаете вирусную программу, в то время как исходная программа ранее была перемещена вирусом. После заражения становится очень сложно найти исходный файл.

Защита: Установите антивирус, чтобы переместить потерянные файлы.

6. Полиморфный вирус

Примеры: Whale, Simile, SMEG Engine, UPolyX

Может влиять на: Любой файл

Полиморфные вирусы кодируют себя, используя разные ключи шифрования, каждый раз, когда они заражают программу или создают свою копию. Из-за разных ключей шифрования антивирусному программному обеспечению становится очень сложно их найти.

Этот тип вируса зависит от механизмов мутации, которые изменяют свои процедуры дешифрования каждый раз, когда заражает устройство. Он использует сложные механизмы мутации, которые генерируют миллиарды процедур дешифрования, что еще больше затрудняет обнаружение.

Другими словами, это самошифрующийся вирус, который не может быть обнаружен сканерами.

Первый известный полиморфный вирус (названный «1260») был создан Марком Вашберном в 1990 году. Он заражает файлы .com в текущем каталоге или каталоге PATH при запуске.

Защита: установите передовые антивирусные инструменты, оснащенные новейшими технологиями безопасности (такими как алгоритмы машинного обучения и аналитика на основе поведения) для обнаружения угроз.

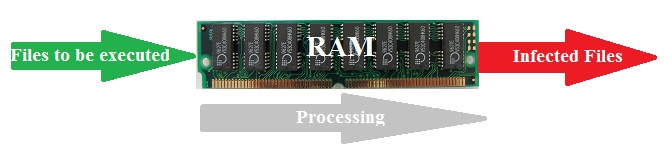

7. Резидентный вирус памяти

Примеры: Randex, Meve, CMJ.

Может повлиять на: текущие файлы на ПК, а также файлы, которые копируются или переименовываются.

Резидентный вирус в памяти живет в основной памяти (ОЗУ) и активируется при включении компьютера. Это влияет на все файлы, запущенные в данный момент на рабочем столе.

Поскольку вирус загружает свой модуль репликации в основную память, он может заражать файлы, не будучи запущенным. Он автоматически активируется всякий раз, когда операционная система загружается или выполняет определенные функции.

Резидентные вирусы бывают двух типов:

- Быстрые инфекторы созданы специально для того, чтобы как можно быстрее повредить как можно больше файлов. Их очень легко заметить из-за их побочных эффектов.

- Медленные вирусы постепенно снижают производительность компьютера. Они распространяются шире, потому что могут оставаться незамеченными гораздо дольше.

Защита: Сильные антивирусные инструменты могут удалить вирус из памяти. Они могут быть в виде патча ОС или обновлений существующего антивирусного программного обеспечения.

Если вам повезет, ваше антивирусное программное обеспечение может иметь расширение или плагин, которые можно загрузить на USB-накопитель и запустить для удаления вируса из памяти. В противном случае вам, возможно, придется переформатировать машину и восстановить все, что можно, из доступной резервной копии.

8. Макровирус

Примеры: вирус Bablas, Concept и Melissa

Может влиять на файлы .mdb, .PPS, .Doc, .XLs.

Эти вирусы написаны на том же макроязыке, который используется в популярных программах, таких как Microsoft Excel и Word. Они вставляют вредоносный код в макросы, связанные с электронными таблицами, документами и другими файлами данных, в результате чего зараженная программа запускается сразу после открытия документа.

Макровирусы предназначены для повреждения данных, вставки слов или изображений, перемещения текста, отправки файлов, форматирования жестких дисков или доставки еще более разрушительных видов вредоносного ПО. Они передаются через фишинговые письма. И в основном они нацелены на файлы MS Excel, Word и PowerPoint.

Поскольку вирус этого типа сосредоточен в приложениях (а не в операционных системах), он может заразить любой компьютер с любой операционной системой, даже с Linux и macOS.

Защита: отключите макросы и не открывайте письма из неизвестных источников. Вы также можете установить современное антивирусное программное обеспечение, которое может легко обнаруживать макровирусы.

9. Сопутствующий вирус

Примеры: Stator, Terrax.1096

Может повлиять на: Все файлы .exe

Вирусы-компаньоны были более популярны в эпоху MS-DOS. В отличие от обычных вирусов, они не изменяют существующий файл. Вместо этого они создают копию файла с другим расширением (например, .com), которая работает параллельно с реальной программой.

Например, если существует файл с именем abc.exe, этот вирус создаст еще один скрытый файл с именем abc.com. И когда система вызывает файл «abc», расширение .com (расширение с более высоким приоритетом) запускается перед расширением .exe. Он может выполнять вредоносные действия, такие как удаление исходных файлов.

В большинстве случаев сопутствующие вирусы требуют вмешательства человека для дальнейшего заражения машины. После появления Windows XP, которая больше не использует интерфейс MS-DOS, у таких вирусов стало меньше способов распространения.

Однако вирус по-прежнему работает в последних версиях операционных систем Windows, если пользователь непреднамеренно открывает файл, особенно когда отключена опция «показывать расширение файла».

Защита: вирус легко обнаруживается благодаря наличию дополнительного .com файла. Установите надежное антивирусное программное обеспечение и избегайте загрузки вложений нежелательных писем.

![14 типов вирусов [по состоянию на 2021 год]](https://rapapida.ru/wp-content/uploads/2021/09/different-types-of-viruses.jpg)

Примеры: Ghostball, Invader

Может повлиять на: файлы и загрузочный сектор.

Многосторонний вирус заражает и распространяется разными способами в зависимости от операционной системы. Обычно он остается в памяти и заражает жесткий диск.

В отличие от других вирусов, которые поражают либо загрузочный сектор, либо программные файлы, многосторонний вирус атакует как загрузочный сектор, так и исполняемые файлы одновременно, вызывая еще больший ущерб.

Попадая в систему, он заражает все диски, изменяя содержимое приложений. Вскоре вы начнете замечать отставание в производительности и нехватку виртуальной памяти, доступной для пользовательских приложений.

Первым зарегистрированным многочастичным вирусом был «Шарик-призрак». Он был обнаружен в 1989 году, когда Интернет еще находился на начальной стадии. В то время он не мог охватить многих пользователей. Однако с тех пор многое изменилось. Многосторонние вирусы представляют собой серьезную угрозу для предприятий и потребителей, поскольку во всем мире насчитывается более 4,66 миллиарда активных пользователей Интернета.

Защита: очистите загрузочный сектор и весь диск перед сохранением любых новых данных. Не открывайте вложения из ненадежных интернет-источников и устанавливайте законный и надежный антивирус.

Советы по безопасности: защита компаний от кибер атак

11. Вирус FAT

Пример: вирус ссылки

Может повлиять на: любой файл

FAT означает таблицу распределения файлов, которая представляет собой раздел диска хранения, который используется для хранения информации, такой как расположение всех файлов, общая емкость хранилища, доступное пространство, используемое пространство и т. Д.

Вирус FAT изменяет индекс и делает невозможным размещение файла на компьютере. Он достаточно мощный, чтобы заставить вас отформатировать весь диск.

Другими словами, вирус не изменяет файлы хоста. Вместо этого он заставляет операционную систему выполнять вредоносный код, изменяющий определенные поля в файловой системе FAT. Это предотвращает доступ вашего компьютера к определенным разделам на жестком диске, где расположены важные файлы.

По мере распространения вируса некоторые файлы или даже целые каталоги могут быть перезаписаны и безвозвратно утеряны.

Защита: избегайте загрузки файлов из ненадежных источников, особенно тех, которые определены браузером или поисковой системой как «атакующие / небезопасные сайты». Используйте надежное антивирусное программное обеспечение.

Другие вредоносные программы, не являющиеся вирусами, но не менее опасные

12. Троянский конь

Примеры: ProRat, ZeroAccess, Beast, Netbus, Zeus.

Троянский конь (или троян) — это не реплицирующееся вредоносное ПО, которое выглядит легитимным. Пользователи обычно обманом загружают и запускают его в своей системе. Он может уничтожить / изменить все файлы, изменить реестр или привести к сбою компьютера. Фактически, он может предоставить хакерам удаленный доступ к вашему компьютеру.

Обычно трояны распространяются с помощью различных форм социальной инженерии. Например, пользователей обманом заставляют нажимать на поддельные рекламные объявления или открывать вложения электронной почты, замаскированные под подлинные.

Защита: избегайте открытия неизвестных файлов (особенно с расширениями, такими как .exe, .bat и .vbs), атакованных по электронной почте. Используйте надежное антивирусное программное обеспечение высокого класса и регулярно обновляйте его

13. Червь

Пример: красный код, ILOVEYOU, Morris, Nimda, Sober, WANK.

Червь — это отдельная вредоносная программа, которая копирует себя для распространения на другие компьютеры. Он полагается на сети (в основном электронную почту) и дыры в безопасности для перехода от одной системы к другой. В отличие от вирусов, он перегружает сеть, реплицируя или отправляя слишком много данных (чрезмерное использование полосы пропускания), вынуждая хосты выключить сервер.

Червь способен воспроизводить себя без вмешательства человека. Чтобы нанести ущерб, даже не нужно прикреплять приложение.

Большинство червей предназначены для изменения содержимого, удаления файлов, истощения системных ресурсов или внедрения дополнительного вредоносного кода на компьютер. Они также могут украсть данные и установить бэкдор, что позволяет злоумышленникам легко получить контроль над машиной и ее системными настройками.

Защита: обновляйте операционную систему и убедитесь, что вы используете надежное программное обеспечение для обеспечения безопасности.

14. Логические бомбы

Логические бомбы — это не вирус, а по своей сути вредоносные, такие как черви и вирусы. Это фрагмент кода, намеренно вставленный (скрытый) в программу. Код выполняется при соблюдении определенных критериев.

Например, взломщик может вставить код Keylogger в любое расширение веб-браузера. Код активируется каждый раз, когда вы посещаете страницу входа. Затем он фиксирует все нажатия клавиш, чтобы украсть ваше имя пользователя и пароль.

Логические бомбы могут быть вставлены в существующее программное обеспечение или в другие формы вредоносного ПО, такие как черви, вирусы или троянские кони. Затем они бездействуют, пока не сработает триггер, и могут оставаться незамеченными в течение многих лет.

Защита : периодически проверяйте все файлы, включая сжатые, и обновляйте антивирусное программное обеспечение.

Часто задаваемые вопросы

Когда был создан самый первый компьютерный вирус?

Первый в истории компьютерный вирус (названный Creeper) был написан Бобом Томасом из BBN Technologies в 1971 году. Creeper представляла собой экспериментальную самовоспроизводящуюся программу, не имевшую злонамеренного намерения. Он отображал только простое сообщение: « Я ползучий. Поймай меня, если сможешь! ”

Кто создал первый вирус для ПК?

В 1986 году Амджад Фарук Альви и Басит Фарук Альви написали вирус загрузочного сектора под названием «Мозг» для предотвращения несанкционированного копирования созданного ими программного обеспечения. «Мозг» считается первым компьютерным вирусом для IBM PC и совместимых с ним.

Первым вирусом, специально предназначенным для Microsoft Windows, был WinVir. Он был обнаружен в 1992 году. Вирус не содержал вызовов Windows API. Вместо этого он полагался на DOS API .

Какая кибератака самая дорогая за все время?

Самая разрушительная вредоносная программа на сегодняшний день — MyDoom. Впервые обнаруженный в январе 2004 года, он стал самым быстрораспространяющимся почтовым червем за всю историю. Он создавал сетевые открытия, которые позволяли злоумышленникам получить доступ к зараженным машинам.

В 2004 году почти четверть всех электронных писем были заражены MyDoom. Вирус причинил ущерб более 38 миллиардам человек.